Crypto Whale تخسر 38 مليون دولار في استغلال Multisig

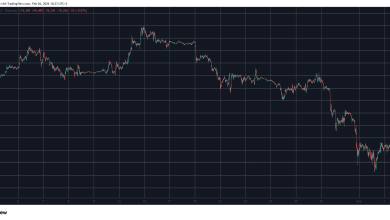

خسر حوت العملات المشفرة ما يقرب من 38 مليون دولار بعد أن استنزف أحد المهاجمين محفظة متعددة التوقيعات بعد اختراق المفتاح الخاص.

خسر حوت العملات المشفرة ما يقرب من 38 مليون دولار بعد أن سيطر أحد المهاجمين على محفظة متعددة التوقيعات واستنزف أموالها بهدوء في وقت سابق من اليوم.

تحظى هذه القضية باهتمام وثيق لأن المهاجم لم ينقل الأصول من خلال Tornado Cash فحسب، بل احتفظ أيضًا بالسيطرة على مركز التمويل اللامركزي ذو الرافعة المالية المرتبط بالمحفظة المخترقة.

تم استنزاف Multisig بعد اختراق المفتاح الخاص

أفادت شركة أمان بلوكتشين PeckShield يوم 18 ديسمبر أنه تم إفراغ محفظة الحوت بعد الكشف عن مفتاح خاص، مما أدى إلى خسائر تبلغ حوالي 27.3 مليون دولار للوهلة الأولى. أظهرت المتابعة على السلسلة أن إجمالي الأضرار ارتفع إلى ما يقرب من 38 مليون دولار بمجرد تضمين المحافظ والمراكز ذات الصلة.

وفقًا لـ PeckShield، أرسل المهاجم بالفعل 4100 ETH تبلغ قيمتها حوالي 12.6 مليون دولار، من خلال Tornado Cash في محاولة واضحة لإخفاء المسار. ولا يزال حوالي 2 مليون دولار في الأصول السائلة. والأمر الأكثر إثارة للقلق هو أن المهاجم لا يزال يتحكم في عنوان الضحية، والذي يتمتع بمركز شراء طويل الأمد على Aave، حيث تظهر البيانات الموجودة على السلسلة ما قيمته حوالي 25 مليون دولار من ETH المقدمة كضمان مقابل أكثر من 12 مليون دولار من DAI المقترضة.

شارك المحلل Spectre على السلسلة جدولًا زمنيًا مفصلاً على X، مشيرًا إلى أن الضحية أنشأ محفظة متعددة التوقيعات واحدة من 1، مما يعني أنها تتطلب توقيعًا واحدًا فقط من موقع واحد للسماح بالمعاملات. ومع ذلك، فقد هزم هذا الإعداد الغرض الأساسي من التوقيع المتعدد، وهو طلب موافقات مستقلة متعددة.

وبعد أقل من 40 دقيقة من تحويل الأموال إليها، شهدت المحفظة تدفقًا هائلاً للخارج أدى إلى استنفاد جميع الرموز المميزة. وفي نفس الوقت تقريبًا، تم تحويل المُوقع إلى عنوان يتحكم فيه المهاجم.

وقال سبيكتر إن التفسير الأكثر ترجيحًا هو أن المفتاح الخاص قد تم تسريبه أثناء الإعداد أو أن الضحية اعتمد على طرف ثالث ضار للمساعدة في إنشاء المحفظة. اقترح منشور لاحق، نقلاً عن الباحث tanuki42، أن المهاجم ربما يكون قد أنشأ multisig بنفسه، مما يترك الضحية مكشوفًا أثناء الإعداد وبعده.

قد يعجبك أيضًا:

نمط مألوف في فشل أمن التشفير

يتناسب هذا الحادث مع نمط أوسع من سرقة المفاتيح الخاصة والهندسة الاجتماعية التي لا تزال تعصف بقطاع العملات المشفرة. وفي تقرير صدر في 15 ديسمبر/كانون الأول، حذرت مجموعة الأمن السيبراني Security Alliance من أن المتسللين المرتبطين بكوريا الشمالية يقومون بإجراء مكالمات وهمية يوميًا عبر Zoom وTeams لزرع برامج ضارة وسرقة مفاتيح خاصة، وهي طريقة مرتبطة بخسائر بمئات الملايين من الدولارات.

أصدر مؤسس Binance، Changpeng Zhao، تحذيرًا مشابهًا في سبتمبر، قائلًا إن المهاجمين يستهدفون بشكل متزايد الثقة البشرية بدلاً من عيوب العقود الذكية، وغالبًا ما يتظاهرون بأنهم مساعدون أو مرشحون للوظائف أو مضيفو اجتماعات.

يُظهر التاريخ الموجود على السلسلة أن الحوت كان نشطًا لعدة أشهر قبل الاختراق. في 7 مايو، أفادت Onchain Lens أن نفس العنوان قد سحب أكثر من 2500 ETH من OKX وأموالًا مملوكة عبر Kiln Finance، مما أدى بشكل مطرد إلى بناء مركز كبير لـ ETH.

في الوقت الحالي، تضيف سيطرة المهاجم المستمرة على موقع Aave طبقة أخرى من المخاطر. إذا تحركت الأسواق بشكل حاد، فإن التصفية القسرية يمكن أن تفاقم الخسائر، وتحول الاختراق المكلف بالفعل إلى درس أكثر قسوة حول الأمن المتعدد والتعامل مع المفاتيح الخاصة.

مكافأة الشراكة السرية لقراء CryptoPotato: استخدم هذا الرابط للتسجيل وفتح 1500 دولار في مكافآت BingX Exchange الحصرية (عرض لفترة محدودة).

(علامات للترجمة) عمليات الاحتيال في العملات المشفرة (ر) الاختراقات